本文最后更新于:星期三, 一月 2日 2019, 4:12 下午

最近想搞下逆向,就去刷了下BugkuCTF的逆向题

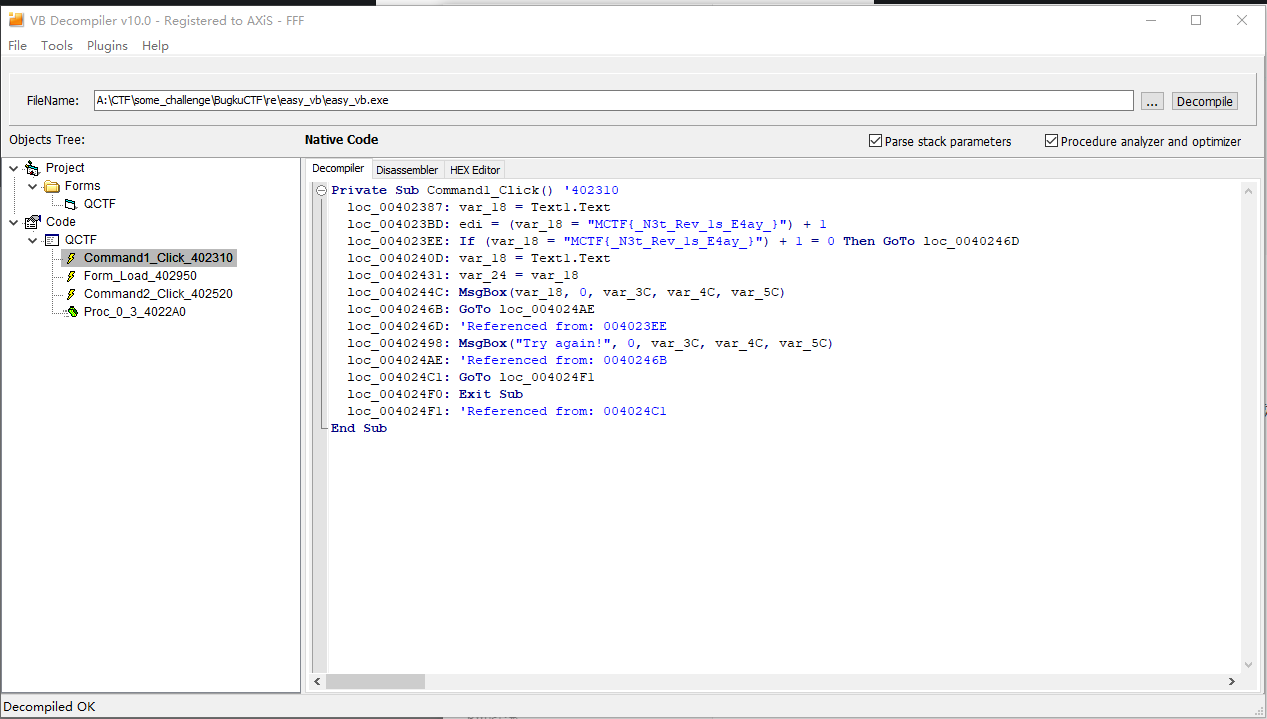

Easy_vb

这是一道VB的逆向,下了个VB Decomoplier,反编译一下就可以看到flag了

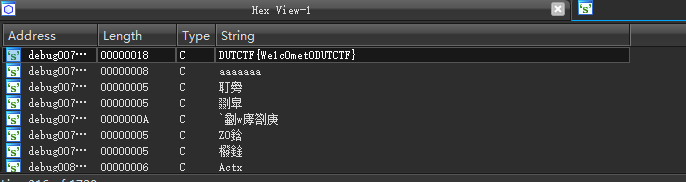

easy_re

拿ida打开文件,在比较语句那下个断点,动态调试,在内存中就可以看到flag了

int __cdecl main(int argc, const char **argv, const char **envp)

{

int v3; // eax

__int128 v5; // [esp+0h] [ebp-44h]

__int64 v6; // [esp+10h] [ebp-34h]

int v7; // [esp+18h] [ebp-2Ch]

__int16 v8; // [esp+1Ch] [ebp-28h]

char v9; // [esp+20h] [ebp-24h]

_mm_storeu_si128((__m128i *)&v5, _mm_loadu_si128((const __m128i *)&xmmword_11F3E34));

v7 = 0;

v6 = qword_11F3E44;

v8 = 0;

printf("欢迎来到DUTCTF呦\n");

printf("这是一道很可爱很简单的逆向题呦\n");

printf("输入flag吧:");

scanf("%s", &v9);

v3 = strcmp((const char *)&v5, &v9);//在这下个断点

if ( v3 )

v3 = -(v3 < 0) | 1;

if ( v3 )

printf(aFlag_0);

else

printf((const char *)&unk_11F3E90);

system("pause");

return 0;

}

游戏过关

这个就比较神奇,我拿到程序一顿瞎输,flag就出来了…….

只要依次输入 0-8,就可以看到flag了

Timer

逆向入门

拖到010editor中,发现是个base64,将它转换成图片会获得一个二维码,扫码得flag

BugkuCTF RE writeup writeup Reverse

本博客所有文章除特别声明外,均采用 CC BY-SA 3.0协议 。转载请注明出处!